اتاق سرور بیمارستان: استانداردها، امنیت و طراحی حرفهای

در بیمارستانها، اطلاعات سلامت الکترونیک (EHR/HIS)، تصاویر پزشکی (PACS)، مانیتورینگ بیماران و تجهیزات پزشکی متصل، همگی بر بستر شبکه و سرور مدیریت میشوند. در نتیجه، هر وقفه یا افشای اطلاعات میتواند پیامدهای بالینی، قانونی و مالی جدی ایجاد کند. بنابراین طراحی اتاق سرور بیمارستان باید چندین هدف حیاتی را همزمان دنبال کند: دسترسپذیری (Availability)، محرمانگی (Confidentiality) و یکپارچگی (Integrity) دادهها. برای حفاظت از ePHI، رعایت و اجرای الزامات قانونگذاری مانند HIPAA ضروری است.

استانداردها و چارچوبهای کلیدی که باید رعایت شوند

-

HIPAA (Security Rule) — استانداردهای فیزیکی، اداری و فنی برای محافظت از اطلاعات سلامت الکترونیک. برنامهٔ پشتیبان، کنترل دسترسی و مدیریت وقوع رخداد باید مستند باشد.

-

ISO / IEC 80001-1 — راهنمای مدیریت ریسک وقتی دستگاههای پزشکی به شبکه متصل میشوند؛ تعیین نقشها و فرایندهای کنترل ریسک برای حفاظت از ایمنی بیمار و امنیت سیستمها.

-

ASHRAE Thermal Guidelines — محدودههای دما و رطوبت پیشنهادی برای تجهیزات دیتاسنتر که هم ایمنی تجهیزات و هم صرفهجویی انرژی را در نظر میگیرد.

-

Uptime Institute — Tier Classification — تعیین سطح افزونگی و قابلیت در دسترسپذیری (Tier I–IV) که مبنای طراحی برق و خنککننده است.

-

NFPA 75 / NFPA 2001 — استانداردهای حفاظت و اطفای حریق برای فضای تجهیزات IT و دیتاسنترها.

توصیه: ترجمه و بومیسازی الزامات بالا در قالب پالیسی داخلی، SLA و مستندات DR (Disaster Recovery) انجام شود.

طراحی فیزیکی و محلیابی (Best practices)

-

محل اتاق: از محلهای پرخطر (منطقهٔ آبرسانی، فضای پارک ماشین، مسیر تخلیه سیلاب) دور نگه دارید؛ در طبقهای با دسترسی کنترلشده و سازهٔ مقاوم.

-

تفکیک فضا: فضای تجهیزات برق (UPS، باتری)، ژنراتور، فضای رک و ایزولاسیون فیزیکی بین آنها را مدنظر قرار دهید.

-

کنترل دسترسی: سیستمهای ورود (کارت/بیومتریک)، مانترپ و ضبط ورود/خروج؛ دوربینهای CCTV با آرشیو لاگها.

-

مدیریت مسیرها: کف زیرساختی (raised floor) یا کانالهای سقفی براساس طراحی حرارتی و کابلکشی.

تجهیزات پایه و انتخاب فنی

رکها و تجهیزات سختافزاری:

-

رکهای استاندارد 42U با مدیریت کابل، PDUهای هوشمند و از مهمترین تجهیزات اتاق سرور هستند.

-

سرورهای ردهسروی با PSU افزونه (redundant), ECC RAM و پیکربندی RAID یا معماری HCI برای جداسازی سرویسها.

-

ذخیرهسازی: SAN/NVMe برای دادههای عملیاتی (PACS/EMR) و NAS/object برای آرشیو؛ رمزنگاری در حالت استراحت (at-rest) توصیه میشود.

شبکه: سوئیچهای لایه 3، VLAN برای جداسازی ترافیک بالینی، فایروال و طراحی مسیرهای افزونه (LACP/MLAG).

مدیریت: BMC/IPMI، PDU هوشمند، سیستم مانیتورینگ (Zabbix/Prometheus/SIEM) برای صحت عملکرد و ثبت حوادث.

برق و برق اضطراری (UPS & Generator)

-

معماری پیشنهادی: برق اصلی → ATS → UPS (Online double-conversion توصیه میشود) → PDUها و رکها.

-

افزونگی: بسته به اهمیت سرویس، حداقل سطح N+1 یا 2N در نظر گرفته شود؛ برای خدمات حیاتی (ICU، PACS) سطح افزونگی بالاتر لازم است. استفاده از ژنراتور با ظرفیت پوشش بار بحرانی و تستهای منظم ضروری است.

-

باتری UPS: برنامهٔ نگهداری و جایگزینی باتری (typical life 3–7 سال بسته به نوع) و تستهای نیمهسالی برای اطمینان از قابلیت شارژ/دشارژ.

خنککننده و مدیریت محیطی

-

راهکارها: CRAC/CRAH، چیلر مرکزی یا راهکارهای متمرکز؛ آرایش Hot/Cold Aisle و containment برای بیشینهسازی کارایی.

-

محدودهٔ عملکرد: طبق ASHRAE حداقل دمای پیشنهادی ~15°C و حداکثر تا ~32°C، رطوبت نسبی 20–80% (بسته به کلاس تجهیزات)؛ اما تجهیزات حساس مانند ذخیرهسازها یا نوارهای پشتیبان ممکن است محدودهٔ محدودتری نیاز داشته باشند. پایش تدریجی و آلارمدهی سریع ضروری است.

-

پایش محیطی: سنسورهای دما/رطوبت در چند نقطه، تشخیص نشت آب، و مانیتور کیفیت هوا.

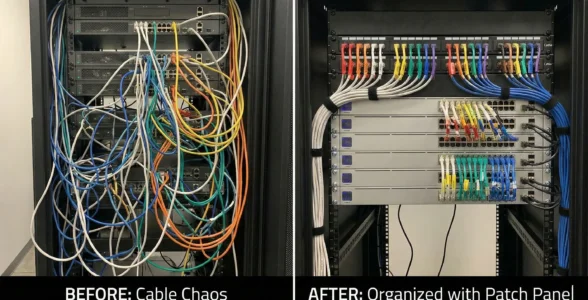

کابلکشی ساختارمند و مدیریت مسیرها

-

Backbone فیبر (Singlemode برای فواصل طولانی) و کابلکشی Cat6a یا بالاتر برای لایهٔ دسترسی و توزیع.

-

جداسازی مسیر برق و دیتا برای کاهش EMI، استفاده از کانالهای مجزا و firestopping در محلهای عبور کابل.

-

برچسبگذاری دقیق، نقشهٔ کابل و مستندسازی تغییرات — این کار در زمان رفع مشکل و توسعهٔ آتی صرفهجویی زیادی ایجاد میکند.

اطفای حریق و تشخیص زودهنگام

-

تشخیص زودهنگام: سیستمهای aspirating/VESDA برای تشخیص دود در مراحل اولیه، کاهش خسارت و زمان پاسخ.

-

سیستم اطفای پیشنهادی: استفاده از عاملهای پاک (clean agents) مانند Novec 1230 یا FM-200 برای اتاق سرور تا از آسیب آب به تجهیزات جلوگیری شود؛ انتخاب نوع عامل باید مطابق NFPA و بررسی ریسک انجام شود. استفاده از pre-action sprinklers در برخی فضاها متداول است تا از فعالسازی ناخواسته جلوگیری شود.

امنیت اطلاعات و شبکه (نکات عملی)

-

تفکیک شبکه (Segmentation): جدا کردن شبکههای بالینی/پزشکی از شبکهٔ اداری و اینترنت با VLAN، firewalls و DMZ برای سرویسهای عمومی. IEC 80001 روی مدیریت ریسک دستگاههای پزشکی تأکید دارد.

-

کنترل دسترسی و احراز هویت: MFA، مدیریت نقشها (RBAC/IAM)، لاگینگ و بازبینی منظم دسترسیها.

-

رمزنگاری و لاگها: TLS برای انتقال داده، رمزنگاری at-rest و ارسال لاگها به SIEM برای تحلیل و نگهداشت قانونی.

-

پچمنیجمنت و تست نفوذ: فرآیند منظم برای بروزرسانی سیستمها و اسکن آسیبپذیری؛ اجرای تستهای نفوذ دورهای و مدیریت آسیبپذیریها.

پشتیبانگیری، RTO/RPO و بازیابی از حادثه

-

استراتژی ترکیبی: پشتیبانگیری محلی + replication به سایت ثانویه یا cloud (در صورت تطابق با قوانین حفاظت داده).

-

Immutable backups: برای محافظت در برابر باجافزارها، نگهداری نسخههای غیرقابلحذف (immutable) توصیه میشود.

-

تعریف RTO/RPO: هر سرویس براساس اهمیت بالینی مشخص شود (مثلاً پایش بیماران: RTO بسیار کوتاه و RPO نزدیک به صفر؛ آرشیوها: RTO کندتر).

-

آزمونهای بازیابی: اجرای منظم آزمونهای Restore و DR drills (Tabletop + Full failover tests) برای اعتبارسنجی برنامهها.

نگهداری و مانیتورینگ (Operational readiness)

-

مانیتورینگ 24/7: سلامت UPS، وضعیت باتری، دما/رطوبت، سلامت دیسکها، replication و لاگهای امنیتی.

-

روتینهای نگهداری: چکهای روزانه و هفتگی، تست ژنراتور سالانه، تعویض باتری طبق برنامه و بهروزرسانی فریمور/سیستمعامل با مدیریت تغییر.

-

مستندات: Runbooks، SOPها و فهرست تماسهای اضطراری همیشه در دسترس تیم باشند.

جدول خلاصه

| حوزه | پیشنهاد فنی |

|---|---|

| UPS | Online double-conversion + N+1 |

| ژنراتور | ظرفیت برای بار بحرانی + ATS خودکار |

| خنککننده | CRAC/CRAH + Hot/Cold Containment (طبق ASHRAE). |

| اطفاء حریق | Clean agent (Novec/FM-200) + VESDA |

| شبکه | سوئیچ L3، VLAN، فایروال، SIEM |

اشتباهات رایج و نکات اجرایی

-

فکر کردن RAID به جای Backup — RAID محافظت از خرابی دیسک است، نه جایگزین بکاپ.

-

نداشتن آزمون بازیابی — backup بدون تست بازگردانی بیفایده است.

-

آمیختن ترافیک بالینی و عمومی — خطر نفوذ به تجهیزات پزشکی و نقض محرمانگی.

-

ظرفیتگذاری ناقص — برنامهریزی برای رشد ۳–۵ سال آینده الزامی است.

نمونههای موفق و منابع برای مطالعه بیشتر

برای الگوبرداری میتوان به مطالعات موردی بیمارستانها و شبکههای عظیم سلامت مانند Mayo Clinic و Kaiser Permanente مراجعه کرد تا درسآموختههای پیادهسازی امنیت و معماری توزیعشده را ببینید. همچنین منابع رسمی استانداردها برای تدوین پالیسیها باید بهعنوان مرجع استفاده شوند.

جمعبندی و گامهای بعدی پیشنهادی برای مدیران IT بیمارستان

-

انجام تحلیل ریسک و تعیین سرویسهای بحرانی.

-

تعیین سطح Tier مورد نیاز برای دیتاسنتر و طراحی افزونگی برق/خنک.

-

تهیه فهرست تجهیزات با مشخصات افزونگی (PSU افزونه، ECC، RAID/HCI).

-

طراحی کابلکشی ساختیافته، اطفای مناسب و مانیتورینگ محیطی.

-

تدوین و اجرای برنامه پشتیبانگیری، تست DR و بازنگری امنیتی منظم.